گروهی از محققان دانشگاه MIT یک آسیب پذیری جدید در تراشههای M1 اپل کشف کردهاند. این آسیب پذیری از روش حمله موسوم به PACMAN برای دزدی اطلاعات استفاده میکند.

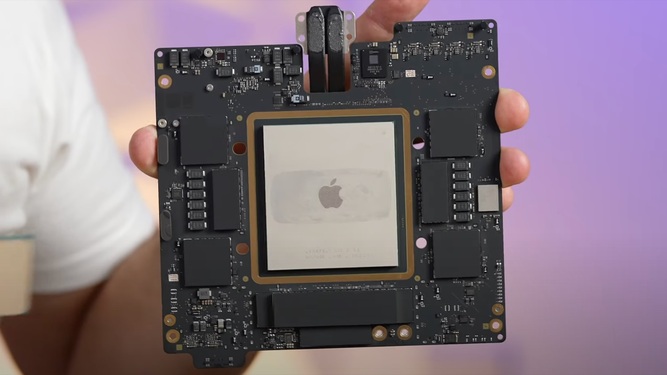

تراشه M1 اپل را باید یکی از سریعترین و بهینهترین راهکارهای پردازشی جهان دانست که البته همچون دیگر پردازندهها از خللهای امنیتی مصون نمانده است.

آزمایشگاه علوم کامپیوتر و هوش مصنوعی دانشگاه MIT به اختصار CSAIL، توانسته آسیب پذیری جدیدی در تراشههای M1 اپل پیدا کند که از روش حمله PACMAN برای ربودن اطلاعات کاربران استفاده مینماید.

محققان میگویند این حفره امنیتی قادر است به هسته Kernel سیستم عامل نفوذ کند و با ترکیب حملات سختافزاری و نرمافزاری، سیستم را به صورت کامل در اختیار هکرها قرار دهد. با این حال قسمت نرمافزاری این حمله از یک باگ قدیمی حافظه استفاده میکند و چیزی نیست که بتواند تمامی سیستم امنیتی را به یکباره دور بزند.

MIT اعلام کرده هکرها برای به کار بردن این آسیب پذیری نیازی به دسترسی فیزیکی به سیستم ندارند و پیادهسازی آن از راه دور نیز امکانپذیر است.

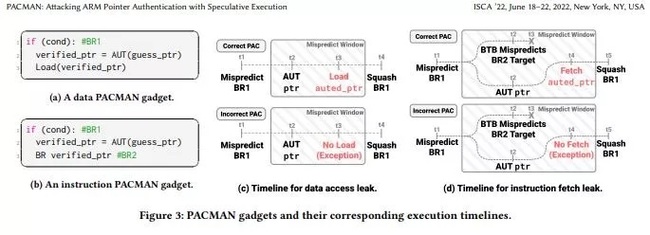

این حمله قابلیت Pointer Authentication پردازندههای Arm را از طریق یک حمله کانال جانبی هدف قرار میدهد. قابلیت Pointer Authentication تایید سیستم نرمافزاری با استفاده از امضاهای رمزنگاری شده را بر عهده دارد.

این امضاهای رمزنگاری شده که به آنها PAC نیز میگویند، از حملات به حافظه سیستم از طریق حفرههای نرمافزاری جلوگیری میکنند. از حفرههای نرمافزاری قابل سوءاستفاده در حافظه میتوان به اطلاعات زمانبندی، مصرف برق و حتی صدا اشاره کرد.

تکنیک PACMAN قادر است مقادیری را برای PAC حدس بزند و از آنها برای دستیابی به نتایج تایید PAC و رمزنگاریها از طریق کانالهای جانبی ریزمعماری استفاده نماید.

حمله کانال جانبی به هکرها اجازه میدهد تا از اطلاعات مورد نیاز برای پیادهسازی سیستم، برای سوءاستفاده و دزدی مقادیر زیادی از دادهها استفاده کنند.

این نوع از حمله با محققان MIT کمک کرده تا مقدار درست برای PAC را کشف نموده و آن را برای دور زدن قابلیت Pointer Authentication به کار گیرند.

در همین رابطه بخوانید:

- حملهی هکرها به نهادهای دولتی روسیه ؛ پوتین تحت فشار شدید

- روش جدید هکرها برای نفوذ به سیستم کاربران

MIT تخمین میزند حدس درست هر مقدار برای PAC تنها 2.29 میلی ثانیه زمان نیاز دارد و دسترسی به تمامی رمزنگاری Pointer Authentication در بدترین حالت تنها 2.94 دقیقه طول میکشد.

محققان سه روش برای جلوگیری از این حملات پیشنهاد دادهاند که یکی از آنها عدم استفاده مستقیم از نتایج تایید PAC را شامل میشود که البته تاثیرات بدی روی عملکرد خواهد گذاشت.

یکی از سخنگویان اپل با تشکر از تیم تحقیقاتی MIT گفته؛

نتایج بررسیهای اپل نشان میدهد هیچ خطر آنی برای کاربران محصولات این شرکت را تهدید نمیکند و این روش حمله به تنهایی برای دور زدن حفاظهای امنیتی سیستم عامل کافی نیست.

در انتها باید به این نکته اشاره کنیم که با توجه به بررسیهای MIT، وجود آسیب پذیری PACMAN در دیگر پردازندههای ARM ثابت نشده است.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت