اگر بخواهید کدهای مخرب یا یک بدافزار را از نگاه آنتی ویروسها پنهان نگه دارید، باید آن را به یک حافظه غیر از رم منتقل کنید تا آنتی ویروس نتواند به آن سرک بکشد. خبر بد اینکه اخیراً یک برنامه توسط مجرمین سایبری برای فروش عرضه شده که قادر است بدافزارها را به حافظه کارت گرافیک منتقل کند تا آنتی ویروس قادر به تشخیصان نباشد.

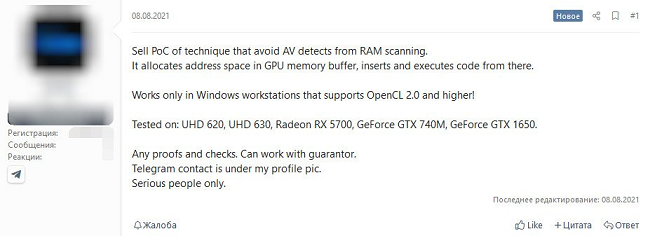

گزارشهای منتشر شده حاکی از فروش یک ابزار در فروم های مخصوص هکرها است که امکان نگه داری و اجرای کُدهای مخرب از حافظه ویدئویی پردازنده گرافیکی داخلی و کارت گرافیک مجزا را میدهد.

این ابزار از رابط برنامه نویسی OpenCL 2.0 و نسخههای جدیدتر آن برای انتقال کُدهای مخرب به حافظه ویدئویی استفاده میکند و تنها بر روی کامپیوترهای ویندوزی سازگار با آن کار میکند. دست کم سازگاری این برنامه با پردازندههای گرافیکی داخلی UHD 620 و UHD 630 اینتل در کنار پردازندههای گرافیکی AMD Radeon RX 5700، انویدیا GTX 740M و GTX 1650 تأیید شده است.

بدتر اینکه به نظر میرسد کسی این ابزار مخرب را از هکرها خریداری کرده باشد و ممکن است مورد استفاده قرار بگیرد. یک گروه مستقل میگوید این ابزار امکان اجرای کُدهای مخرب توسط پردازنده گرافیکی و بارگذاری آنها از حافظه ویدئویی را میدهد و دیگر از پردازنده مرکزی استفاده نمیشود. به این ترتیب ممکن است آنتی ویروسهای کنونی قادر به شناسایی بدافزار نباشند.

بدافزارهای متکی بر پردازنده گرافیکی کاملاً جدید نیستند و پیش از این نیز شاهد مواردی چون JellyFish بودیم. بدافزار مزبور در اصل یک rootkit است که افزون بر ثبت کلیدهای فشرده شده توسط کاربر، امکان دسترسی از راه دور به تروجان ها را میدهد. جالب اینکه خالق ابزار جدید مورد بحث میگوید روش کار آن به کلی متفاوت از JellyFish است.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت