فوریه امسال یک پژوهشگر امنیتی اهل اسلوونی فاش کرد یک KVM ارزان چینی نه تنها از نقص امنیتی رنج میبرد، بلکه حاوی یک میکروفن مخفی است. حالا جامعه منبع باز دست به کار شده و بخش زیادی از نواقص این KVM محبوب را برطرف کرده است.

این محصول ارزان چینی NanoKVM نام دارد و با داشتن قیمت 30 تا 60 یورویی توانسته بود به عنوان یک جایگزین اقتصادی برای PiKVM ظاهر شود. همین ویژگیها باعث شده بود NanoKVM با استقبال مواجه شود و در حال نفوذ به بسیاری از شرکتها و سازمانها بود.

فرق KVM با نرمافزارهای کنترل از راه دور اینجاست که شبیه به حضور فیزیکی شما عمل میکنند و از دسترسی به بایوس گرفته تا نصب سیستم عامل بر روی کامپیوتر از راه دور امکانپذیر است.

خطر در دل یک KVM ارزانقیمت

NanoKVM که یک برد کوچک مبتنی بر RISC-V است، امکان دسترسی کامل از راه دور به سیستم را بدون نیاز به نصب هیچ نرمافزاری روی کامپیوتر مقصد فراهم میکند. این دستگاه با ارائه قابلیتهایی مانند کپچر HDMI، شبیهسازی کیبورد و ماوس USB، کنترل برق و دسترسی تحت مرورگر، با استقبال زیادی مواجه شده بود. با این حال بررسیهای اولیه نشان داد پشت این محصول کاربردی، مشکلات امنیتی جدی پنهان شده است.

گزارشهای مستقل در ماه فوریه نشان داد نخستین نسخههای این دستگاه با رمز عبور پیشفرض و دسترسی SSH باز عرضه شده بودند که طبیعتاً خطرناک است. Sipeed پس از گزارش این مشکلات خبر از رفع آنها داد. با این حال رابط تحت وب NanoKVM همچنان فاقد مکانیزمهای امنیتی ضروری مانند حفاظت CSRF، اعتبارسنجی سشنها و سیستم امنیتی مناسب برای لاگین است.

نگرانکنندهتر اینکه کلید رمزنگاری که برای محافظت از پسورد مورد استفاده قرار میگرفت، روی تمام دستگاهها یکسان و به صورت هاردکد شده بود. بنابراین کافی بود تنها یک نفر آن را استخراج کند تا بتواند قفل تمامی نمونههای NanoKVM را باز کند.

رفتار NanoKVM هنگام وصل شدن به شبکه نیز پرسشبرانگیز بود. دستگاه به صورت پیشفرض درخواستهای DNS را به سرورهای چینی هدایت میکرد و برای دریافت آپدیتها و یک فایل باینری نامعلوم، مرتباً با زیرساخت Sipeed ارتباط برقرار میکرد. بدتر اینکه کلید اعتبارسنجی فایلهای دانلود شده به صورت متن ساده روی دستگاه ذخیره شده بود و این امکان وجود داشت که مهاجمان فایلهای دستکاری شده را جایگزین آنها کنند.

در ساختار سیستم عامل مبتنی بر لینوکس این KVM تناقضاتی وجود داشت. در ظاهر از یک سیستمعامل سبک و فاقد ابزارهای مدیریتی رایج استفاده شده بود، اما به طرز عجیبی ابزارهای مخصوص تست نفوذ مثل tcpdump و aircrack روی آن نصب شده بودند.

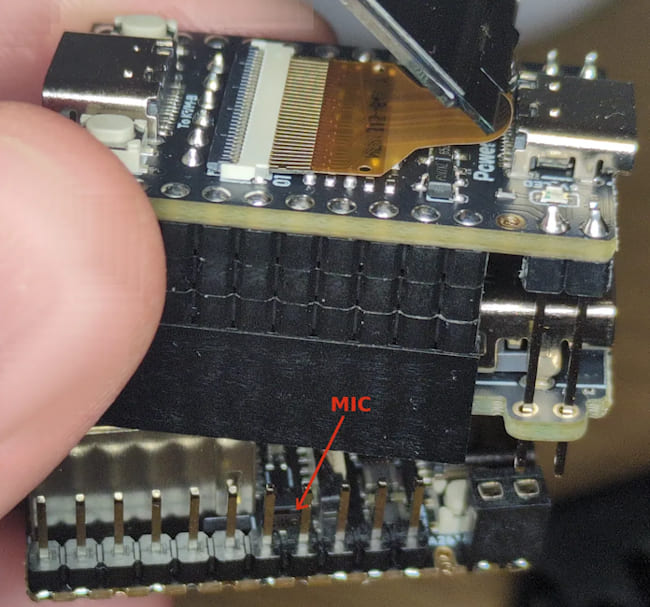

به نقل از Tom's Hardware، مهمترین کشف نگران کننده درباره این محصول چینی، وجود یک میکروفون SMD در داخل دستگاه بود که سازنده هرگز به آن اشاره نکرده بود. حتی در سیستمعامل دستگاه نیز ابزارهای ALSA مانند amixer و arecord وجود داشت که امکان ضبط فوری صدا را فراهم میکردند.

با توجه به اینکه بسیاری از کاربران رمزهای SSH پیشفرض این KVM را تغییر ندادهاند، پژوهشگر مورد بحث توانست نشان دهد که ضبط و ارسال صدا با تلاش کمی امکانپذیر است و حتی استریم زنده صدا نیز چندان دشوار نیست.

خوشبختانه ماهیت نیمهباز NanoKVM باعث شد جامعه کاربران خودشان وارد عمل شود. ابتدا پورت Debian و سپس Ubuntu برای این دیوایس محبوب ارائه شد. البته فلش کردن فرمویر نیازمند باز کردن قاب دستگاه و نوشتن ایمیج جدید روی کارت microSD داخل آن است.

همچنین کاربران میتوانند میکروفون SMD را به کلی از روی بُرد دستگاه بردارند؛ هرچند به دلیل اندازه بسیار کوچک آن، این کار نیازمند دقت بالا است.

با وجود اینکه Sipeed در ماههای اخیر بخش زیادی از مشکلات امنیتی گزارششده را اصلاح کرده است، اما اجماع جامعه امنیتی آن است که برای اطمینان کامل، بهتر است کاربران سیستمعامل دستگاه را با یک نمونه کاستوم جایگزین کنند. همچنین بسیاری از کاربران حرفهای نیز محصولات این شرکت را برای محیطهای حساس پیشنهاد نمیکنند.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت