گروهی از دانشمندان آمریکایی و چینی در تحقیقی مشترک، آسیبپذیری جدیدی از نوع حمله کانال جانبی در پردازندههای اینتل یافتهاند. این حمله کانال جانبی نسبت به دیگر آسیبپذیریهای مشابه یافت شده قبلی، کمی متفاوت است. با ادامه مطلب در شهر سخت افزار همراه باشید.

کارشناسان امنیتی معمولاً برای شوخی پردازندههای اینتل را به دلیل مشکلات امنیتی متعدد به پنیر سوییسی با سوراخهای زیاد تشبیه میکنند. یک مقاله جدید به چاپ رسیده که از یک حمله کانال جانبی جدید نسبت به پردازندههای اینتل پرده برداشته است. این حمله در مقابل سایر آسیبپذیریهای مشابه کمی متفاوت است.

در همین رابطه بخوانید:

- همین حالا این اپلیکیشن های خطرناک را از روی گوشی هوشمند خود پاک کنید

- بزرگ ترین حمله DDoS تاریخ با 30 هزار کامپیوتر انجام شده است

حمله کانال جانبی جدید پردازنده های اینتل

این حمله به عنوان کانال جانبی آسیبپذیری Meltdown به کار گرفته میشود تا بتواند در مقابل پردازندههایی مانند Core i7-6700 ،Core i7-7700 و Core i9-10980XE تا 100 درصد موفقیت را تجربه نماید. آسیبپذیری Meltdown البته در سطوح نرمافزاری و سختافزاری مختلفی خنثی شده اما راهحل کامل و قطعی برای از بین بردن آن ارائه نشده است.

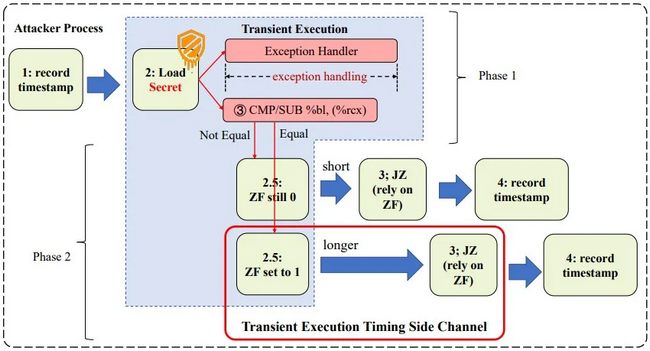

حمله کانال جانبی جدید بر خلاف نمونههای دیگر، برای اجرا نیازی به کش سیستم ندارد و دادهها از طریق رجیستر EFLAGS پردازنده به بیرون درز پیدا میکنند. رجیستر EFLAGS برای توضیح وضعیت فعلی عملیات پردازنده با شمارههای 0 و 1 مورد استفاده قرار میگیرد.

محققان موفق شدهاند با با تاخیر انداختن رجیستر EFLAGS و تغییر زمانبندی آن در اجرای دستورات Jcc، به رمزها و دیگر اطلاعات خصوصی دسترسی پیدا نمایند. باید به این نکته اشاره کرد که این حمله کانال جانبی روی پردازندههای نسل 11 و بالاتر تاثیر کمتری دارد. هکرها برای رسیدن به نتایج یکسان با پردازندههای جدید، باید حمله را چندین هزار بار تکرار نمایند.

همچنین پردازندههای نسل سیزدهمی vPro اینتل نیز از قابلیتهای امنیتی بیشتری برای کشف و مقابله با حملات کانال جانبی برخوردارند. محققان در مقاله خود به قابل حل بودن این حملات زمانبندی شده اشاره کردهاند. با این وجود به دلیل نیاز به دستکاری زیاد در نحوه اجرای دستورات Jcc، این کار میتواند بسیار سخت باشد.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت