یک کمپانی امنیتی اسرائیلی به نام CTS Labs، با انتشار گزارشی مدعی شده 13 نقص امنیتی در پردازندههای مبتنی بر ریزمعماری AMD Zen شناسایی کرده است.

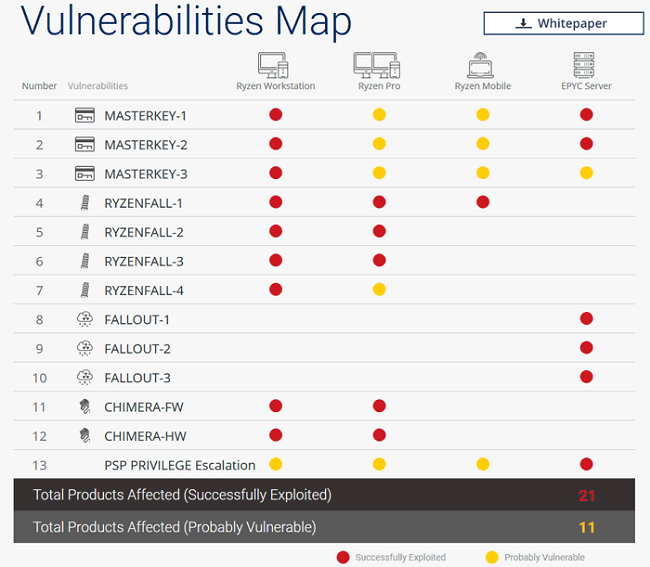

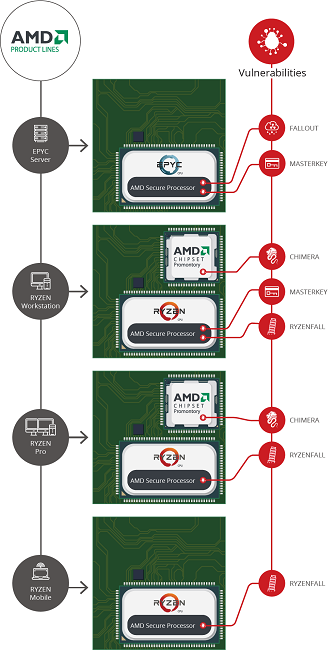

به گفته CTS Labs،ا13 آسیب پذیری امنیتی و در پشتی طراحی شده از سوی سازنده وجود دارد که پردازندههای سری AMD Ryzen و EPYC را تحت تأثیر قرار میدهد. در واقع تمامی پردازندههای Ryzen Workstation ،Ryzen Mobile ،Ryzen Pro و پردازندههای سرور EPYC در برابر یک یا چند مورد از نقص های امنیتی شناسایی شده آسیب پذیر هستند. 13 آسیب پذیری شناسایی شده در چهار دسته قرار میگیرند. تصویر بالا به خوبی نشان میدهد کدام پردازندهها در برابر هر یک از انواع آن آسیب پذیر هستند.

از مجموع چهار دسته آسیب پذیری، سه دسته از آن نیازمند دسترسی فیزیکی به سیستم و اجرای بدافزار بر روی آن است، اما دسته چهارم که Masterkey نام گرفته است، میتواند تحت حملات از راه دور مورد استفاده قرار گیرد.

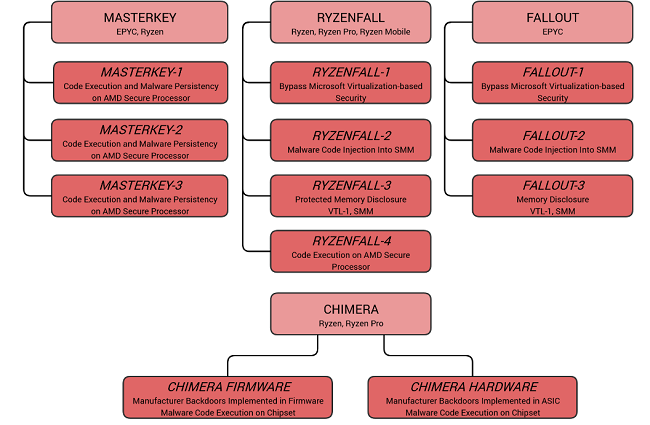

Masterkey

آسیب پذیری های این دسته به فلش زدن یک UEFI حاوی کدهای مخرب نیاز دارد، هنگامی که UEFI مخرب بر روی مادربرد فلش زده، میتوان کنترل پردازنده امنیتی ARM Cortex-A5 موجود در تمامی پردازندههای Ryzen را به دست گرفت و کدهای مورد نظر را اجرا کرد. این آسیب پذیری مشابه آسیب پذیری Management Engine در پردازندههای اینتل است و به رغم خطرناک بودن آن، هنوز مشخص نیست سوء استفاده از آن در دنیای واقعی به همین آسانی باشد. با این حال از نظر تئوری امکان بارگذاری بدافزار درون پردازنده را به حمله کننده میدهد. جلوگیری از امکان به روز رسانی UEFI مادربردها میتواند از سوء استفادههای احتمالی پیشگیری کند، هرچند که CTS-Labs مطمئن نیست نتوان این محدودیت را دور زد.

از نظر تئوری این آسیب پذیری پردازندههای Ryzen ،Ryzen Pro ،Ryzen Mobile و Epyc را تحت تأثیر قرار میدهد.

Ryzenfall

این دسته از آسیب پذیری ها در سیستم عامل Ryzen Secure OS یا اگر درستتر بگوییم Firmware اجرا شده توسط همان پردازنده داخلی Cortex-A5 نهفته اند. آسیب پذیری ها امکان دسترسی به نواحی محافظت شده از حافظه را به حمله کننده میدهند که در حالت معمول قابل دستیابی نیست و میتواند برای استخراج اطلاعات حساس چون کلیدهای رمزنگاری و کلمههای عبور استفاده شود. Ryzenfall به مجوزهای سرپرست سیستم و همچنین یک درایور راه اندازی مجهز به امضای دیجیتال سازنده نیاز دارد.

این آسیب پذیری ها پردازندههای Epyc را تحت تأثیر قرار نمیدهند اما پردازندههای Ryzen Mobile و Ryzen در برابر آن آسیب پذیر هستند.

Fallout

این آسیب پذیری ها مشابه Ryzenfall هستند اما پردازندههای سرور Epyc را تحت تأثیر قرار میدهند. سوء استفاده موفقیت آمیز از این آسیب پذیری ها میتواند به افشای اطلاعات حساس بیانجامد.

Chimera

این دسته از آسیب پذیری ها را دو در پشتی مخفی شده در چیپ ستهای Ryzen تشکیل میدهند. یکی از آسیب پذیری ها در داخل Firmware نهفته است اما دومی در سطح سخت افزاری و درون خود تراشه است. از آنجایی که دومی در سطح سخت افزار ساخته شده است، احتمالاً هیچ راهی برای برطرف کردن آن وجود نداشته باشد و به اقدامات بزرگتری چون فراخوانی نیاز باشد. از نظر تئوری این آسیب پذیری میتواند امکان شنود ترافیک شبکه و ثبت کلیدهای فشرده شده را به حمله کننده بدهد.

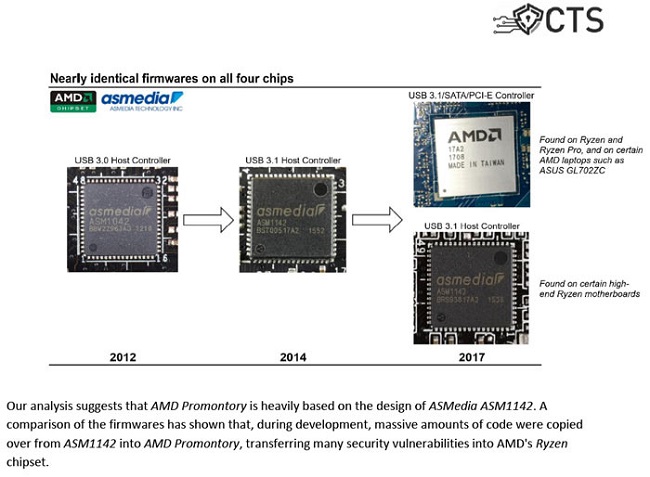

احتمالاً می دانید چیپ ستهای فعلی AMD توسط Asmedia طراحی شدهاند و حتی بخشیهایی از آنها که به رابط USB مربوط میشود، عیناً همان کنترلر ASM1142 است، اما مشکل آنجاست که محصولات Asmedia سابقه خوبی ندارند و ادعا شده برخی از آنها از آسیب پذیری های خطرناک رنج میبرند. آسیب پذیری های Chimera امکان اجرای مستقیم کُدهای مخرب بر روی چیپ ستها را میدهد و میتوان از آن برای دستکاری سیستم عامل در حال اجرا بر روی پردازنده استفاده کرد.

لازم به ذکر است CTS Labs جزئیات این آسیب پذیری ها را منتشر نکرده است و مستقیماً دارندگان پردازندههای AMD را در معرض خطر قرار نمیدهد. اما از آسیب پذیری ها که بگذریم، رفتار CTS Labs غیر متعارف است، این کمپانی تنها 24 ساعت به AMD مهلت داده است تا به گزارش منتشر شده واکنش نشان دهد. جالبتر اینکه دامنه (آدرس اینترنتی) ثبت شده برای یافتهها به فوریه 2018 باز میگردد که نشان میدهد از مدتها قبل این آسیب پذیری ها شناسایی شدهاند. همچنین انتخاب اسم Ryzenfall برای یک آسیب پذیری قدری شبه برانگیز است.

جالبتر اینکه از سابقه CTS-Labs هیچ اطلاعاتی در دست نیست و به درستی از ماهیت آن اطلاع نداریم، حتی برخی عنوان کردهاند این گزارش صرفاً اهداف بازاریابی را دنبال میکند که تا اینجای کار موفق بوده و باعث کاهش ارزش سهام این کمپانی شده است. بهتر است منتظر واکنش AMD بمانیم.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت