نشانه های نگران کننده ای وجود دارد که میتواند نشان از تلاشهای مخفیانه اینتل برای رفع یک آسیب پذیری امنیتی جدی در پردازندههای این کمپانی باشد که اگر علنی شود، میتواند به اعتبار این سازنده لطمه وارد کند، چراکه نصب وصله باعث کاهش 30 درصدی کارایی می شود.

هرچند هیچ گونه اطلاعات رسمی از آسیب پذیری مورد بحث منتشر نشده است، اما همه چیز حکایت از تلاشهای مخفیانه دارد. ظاهراً اینتل تلاش میکند یک آسیب پذیری امنیتی جدی را در پردازندههای خود بر طرف کند، آن هم بدون آنکه بخواهد کسی مطلع شود. آسیب پذیری مورد بحث به کاربران یک ماشین مجازی (VM) امکان دسترسی به دادههای دیگر ماشینهای مجازی در حال اجرا بر روی همان ماشین فیزیکی را میدهد. در حالت مطلوب نباید کاربران یک ماشین مجازی قادر به دسترسی به دادههای یک ماشین مجازی دیگر باشند. آمازون، گوگل و مایکروسافت جزء سه مشتری اصلی پردازندههای اینتل هستند که آسیب پذیری مورد بحث دامن گیر آنها نیز شده است.

شنیدهها حاکی از آن است اینتل بی سر و صدا با مهندسهای کمپانیهای یاد شده در تماس است و تلاش میکند بی سر و صدا باگ را از طریق ارائه یک وصله نرم افزاری برطرف کند. مشکل آنجاست که وصله امنیتی طراحی شده برای این باگ با کاهش کارایی اجتناب ناپذیر، بین 30 الی 35 درصد همراه است که از نظر صرفه اقتصادی باعث میشود استفاده از پردازندههای AMD به صرفهتر از پردازندههای اینتل باشد، به وضوح 30 یا 35 درصد افت کارایی چیزی نیست که بتوان از آن چشم پوشی کرد.

فعال شدن یک قابلیت امنیتی جدید در هسته لینوکس بدون ارائه جزئیات

احتمالاً شما هم میپرسید اگر اینتل قصد دارد این باگ را مخفیانه برطرف کند پس چگونه خبر آن به بیرون درز کرده است. نشانههای تلاشهای مخفیانه اینتل برای رفع باگ مورد بحث خود را در تغییرات سریع هسته لینوکس آن هم در نبود مستندات در دسترس برای عموم نشان داده است. بخش اعظم تغییرات اخیر هسته لینوکس به آنچه که ایزوله کردن تیبل مربوط به پیج هسته (kernel page table isolation) خوانده میشود مربوط میشود که یک قابلیت امنیتی با هدف جلوگیری از دسترسی ماشینهای مجازی به دادههای متعلق به دیگر ماشینها اما به بهای کاهش کارایی است، به عبارتی دیگر این قابلیت مانع از دسترسی کاربران ماشینهای مجازی به اطلاعات دیگر ماشینها میشود اما ذات آن به گونهای است که باعث کاهش کارایی میشود. در حالت معمول نباید اصلاً به چنین قابلیتی نیاز باشد و می بایست خود پردازنده مانع از دسترسی به داده های ماشین های مجازی شود. شاید تصور شود این یک تغییر معمول در هسته لینوکس است اما توسعه دهندگان آشنا با آن معتقد هستند این یک تغییر بسیار سریع و غیر معمول است که حتی برای نسخههای قدیمیتر هسته لینوکس نیز ارائه شده است، اتفاقی که بسیار نادر است.

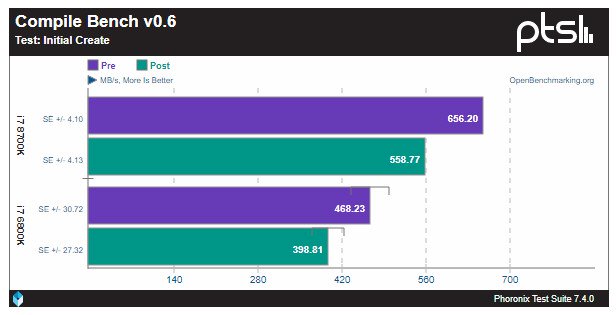

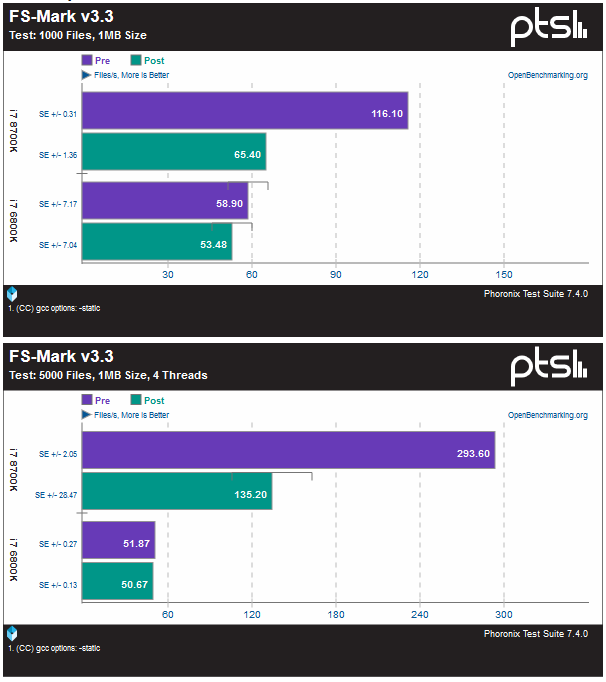

تاثیر وصله امنیتی ارائه شده بر کارایی دو پردازنده 8700K و 6800K

بنچمارک های منتشر شده نشان می دهد وصله مورد بحث باعث افت کارایی 17 الی 18 درصدی در پردازشی های وابسته به خواندن-نوشتن شدید می شود. هرچند این وصله به طور اختصاصی برای پردازنده های اینتل ارائه شده است، اما فعال بودن آن باعث افت کارایی پردازنده های AMD نیز می شود. با این حال AMD اعلام کرده است پردازنده های این کمپانی را در برابر آسیب پذیری مورد بحث ایمن هستند و توصیه به غیر فعال کردن این قابلیت کرده است.

از آنجایی که این آسیب پذیری در سطح سخت افزار است، لینوکس تنها قربانی آن نیست و دیگر پلتفرمهای نرم افزاری از جمله ویندوز را نیز تحت تأثیر قرار میدهد. مایکروسافت از نوامبر 2017 در تلاش برای ارائه یک وصله امنیتی برای رفع این آسیب پذیری امنیتی در پردازندههای اینتل است.

به روز رسانی

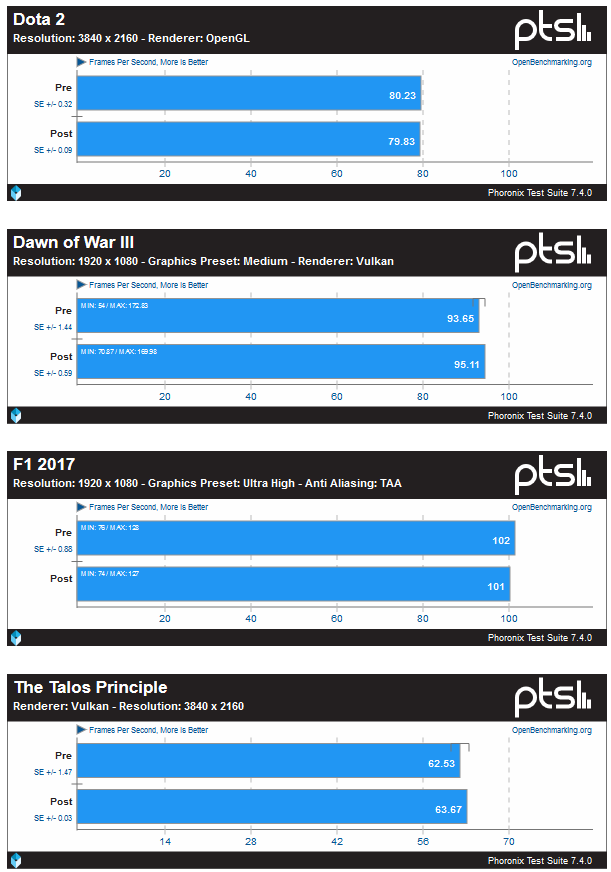

بررسی ها نشان می دهد این وصله بر روی بازی ها بی تاثیر است.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت