پلیاستیشن 5 از همان روزهای ابتدایی عرضه، یکی از بستهترین و امنترین کنسولهای تاریخ سونی بهحساب میآمد؛ کنسولی که برخلاف نسلهای قبل، تا امروز در برابر جیلبریک گسترده مقاومت کرده است. اما گزارشهای اخیر درباره افشای کلیدهای ROM این کنسول، میتواند یکی از مهمترین نقاط عطف امنیتی در عمر PS5 باشد؛ رخدادی که اگرچه به جیلبریک فوری منجر نمیشود، اما زنگ خطری جدی برای آینده امنیت این پلتفرم محسوب میشود.

بنابر گزارش The Cybersec Guru، ظاهراً کلیدهای ROM پلیاستیشن ۵ لو رفتهاند، به این معنی که هر کسی که بتواند به رشتههای هگز دست پیدا کند، اکنون کد سختافزاری را دارد که به جیلبریککنندگان اجازه میدهد رمزگشایی و تجزیه و تحلیل بوتلودر کنسول را امتحان کنند.

از دید فنی این افشا، یک مشکل غیرقابل اصلاح برای سونی است، زیرا این کلیدها قابل تغییر نیستند و مستقیماً در APU سوزانده میشوند. تنها راهی که این شرکت میتواند کدهای لو رفته را باطل کند، تعویض تراشهها در واحدهای هنوز تولید نشده است، به این معنی که کنسولهایی که در حال حاضر در بازار هستند، احتمالاً میتوانند از جیلبریکهای آینده ناشی از استفاده از این کدهای لو رفته بهرهمند شوند.

BootROM و کلیدهای ROM؛ اولین سد امنیتی پلیاستیشن 5

برای درک اهمیت این خبر، باید به پایینترین لایه راهاندازی پلیاستیشن 5 نگاه کرد. زمانی که PS5 روشن میشود، پردازنده مرکزی آن پیش از هر چیز کدی بهنام BootROM را اجرا میکند. این همان کدی است که بهصورت دائمی در سختافزار APU ذخیره شده و قابل تغییر نیست.

BootROM با استفاده از کلیدهای ROM، اعتبار بوتلودر کنسول را بررسی میکند و تنها در صورتی اجازه ادامه فرآیند بوت را میدهد که کدها کاملاً رسمی و دستنخورده باشند. این مرحله، پایه و اساس تمام زنجیره امنیتی PS5 است و هر لایه بعدی (از کرنل گرفته تا سیستمعامل) به صحت همین مرحله وابسته است.

بر اساس اطلاعات منتشرشده، این کلیدهای ROM اکنون بهصورت رشتههای هگزادسیمال در دسترس قرار گرفتهاند؛ موضوعی که عملاً امکان رمزگشایی و تحلیل بوتلودر رسمی پلیاستیشن 5 را برای محققان امنیتی و هکرها فراهم میکند.

چرا این افشاگری برای سونی یک کابوس سختافزاری است؟

طبق ادعای منبع خبر، مشکل اصلی اینجاست که کلیدهای ROM برخلاف فریمور یا بهروزرسانیهای سیستمی، اصلاً قابل وصله یا تغییر نیستند. این کلیدها مستقیماً در تراشه APU سوزانده شدهاند و سونی نمیتواند با یک آپدیت نرمافزاری آنها را تغییر دهد.

در عمل، تنها راه سونی برای بیاثر کردن این کلیدها، طراحی و تولید چیپهای جدید برای سریهای بعدی پلیاستیشن 5 است؛ راهکاری که صرفاً روی کنسولهایی که هنوز تولید نشدهاند اثر خواهد داشت. این یعنی تمام PS5هایی که هماکنون در دست کاربران هستند، در صورت توسعه اکسپلویتهای آینده، میتوانند هدف حملات سطح پایین قرار بگیرند.

جیلبریک آسانتر و بهبود کیفیت امولاتورها در راه است

نکتهای که باید با صراحت به آن اشاره کرد این است که افشای کلیدهای ROM بهمعنای جیلبریک فوری پلیاستیشن 5 نیست. PS5 همچنان از چندین لایه امنیتی دیگر استفاده میکند و عبور از BootROM تنها یکی از مراحل دشوار این مسیر است.

اما اهمیت این نشت در جای دیگری نهفته است. سایبرسک گورو در اینباره میگوید:

هکرها حالا میتوانند بوتلودر رسمی سونی را رمزگشایی کرده، آن را بهصورت کامل بررسی کنند و دقیقاً بفهمند فرآیند بوت PS5 چگونه طراحی شده است. این سطح از دسترسی، مسیر توسعه اکسپلویتهای کرنلی و حتی فریمورهای سفارشی را در آینده هموارتر میکند.

برای جامعه توسعهدهندگان Homebrew (توسعهدهندگانی که نرمافزارهای غیررسمی برای سیستمعامل میسازند)، این اتفاق میتواند نقطه شروعی برای درک عمیقتر ساختار سیستمعامل PS5 و حتی تلاش برای اجرای سیستمعاملهای جایگزین باشد. البته این مسیر همچنان طولانی و پرچالش خواهد بود.

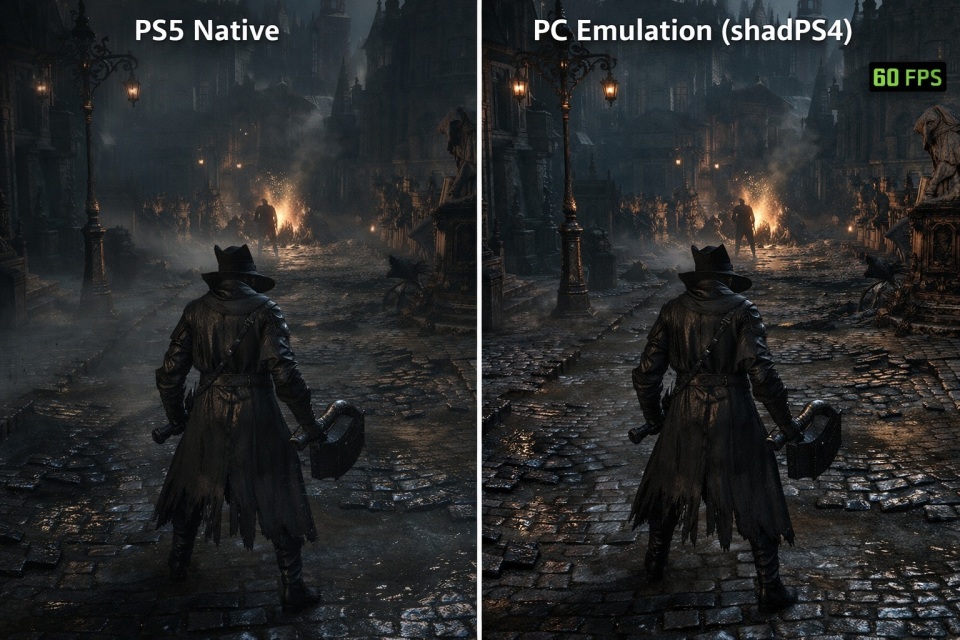

در کنار خطرات امنیتی، نشت کلیدهای ROM پلیاستیشن 5 میتواند یک جهش بزرگ برای شبیهسازهای PS4 و PS5 روی کامپیوتر، مانند shadPS4 و Kyty، ایجاد کند. با دسترسی به BootROM و کلیدهای رمزگشایی شده، شبیهسازها حالا قادر خواهند بود فرآیند بوت کنسول را دقیقاً همانند سختافزار اصلی اجرا کنند، فایلهای بازی را بهصورت استاندارد رمزگشایی کنند و نحوه فراخوانی اختصاصی PS5 به GPU را بفهمند.

این پیشرفتها میتواند دقت، سازگاری و عملکرد شبیهسازی بازیها را بهطور قابل توجهی افزایش دهد و احتمالاً باعث شود بازیهایی مثل Bloodborne یا Demon’s Souls Remake روی PC با فریمریت بالا و قابل بازی شدن، خیلی زودتر از انتظار گیمرها در دسترس قرار بگیرند.

تکرار تاریخ؟ از پلیاستیشن 3 تا امروز

اگر شما از گیمرهای حرفهای و قدیمی کنسولی باشید بدون شک این خبر برای شما چندان هم بیسابقه نیست. سونی در نسل پلیاستیشن 3 نیز قربانی یک اشتباه جدی در پیادهسازی رمزنگاری شد؛ اشتباهی که در نهایت به اجرای نرمافزارهای Homebrew، گسترش کرک بازیها و تقلب گسترده در بازیهای آنلاین انجامید.

نمونه مشابهی را در دنیای کنسولها با نینتندو سوییچ هم دیدهایم؛ جایی که یک ضعف سختافزاری در چیپ Nvidia Tegra X1 امکان اجرای لینوکس و کدهای غیررسمی را فراهم کرد؛ ضعفی که نینتندو هرگز نتوانست آن را روی کنسولهای عرضهشده برطرف کند.

واکنش احتمالی سونی به این فاجعه چیست؟

تا این لحظه، سونی واکنش رسمی به این افشاگری نشان نداده است. البته با توجه به سابقه و وضعیت جدید این سکوت چندان هم غیرمنتظره نیست. محتملترین سناریو، عرضه بیسروصدای نسخههای سختافزاری بازبینیشده در آینده است؛ بدون اعلام عمومی و بدون اشاره مستقیم به این رخنه امنیتی.

گزینهای مانند فراخوان کنسولهای موجود و تعویض مادربرد، عملاً غیرواقعبینانه بهنظر میرسد؛ هم بهدلیل هزینه بسیار بالا و هم بهخاطر واکنش منفی کاربران که حاضر نیستند هزینه اشتباهات امنیتی را از جیب خود بپردازند.

جمعبندی؛ تهدیدی بلندمدت برای اکوسیستم پلیاستیشن

افشای کلیدهای ROM پلیاستیشن 5 را باید یک تهدید بالقوه بلندمدت برای امنیت این کنسول دانست، نه یک بحران فوری. PS5 در کوتاهمدت جیلبریک نخواهد شد، اما یکی از مستحکمترین لایههای امنیتی آن احتمالاً برای همیشه در معرض خطر قرار گرفته است.

اینکه این رخداد در نهایت به تولد فریمورهای سفارشی، اجرای نرمافزارهای غیررسمی یا حتی تغییر معادلات اکوسیستم پلیاستیشن منجر شود، به زمان، دانش فنی جامعه هکرها و واکنشهای آینده سونی بستگی دارد. اما یک نکته روشن است: امنیت سختافزاری، حتی برای غولهایی مثل سونی، همیشه آسیبناپذیر نیست.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت