تروجان Dridex از زمان شناسایی در سال 2014، به عنوان یکی از نیرومندترین اجزای دنیای بدافزارها شناخته شده است. این تروجان به منظور سرقت اطلاعات بانکی کاربران طراحی شده است. حالا پس از حدود دو ماه غیبت Dridex در دنیای اینترنت، به نظر میرسد فعالیت آن دوباره و با اهداف جدیدی از سر گرفته شده است.

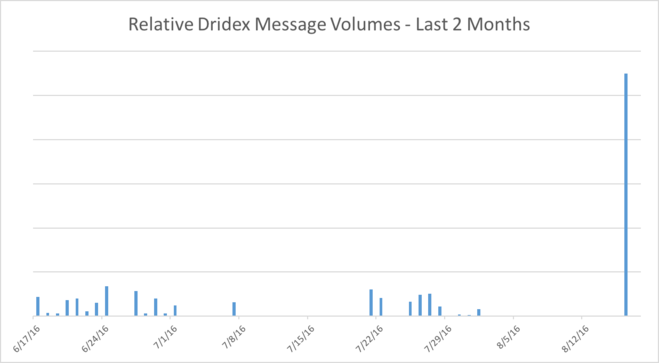

از میانههای ماه ژوئن، فعالیت Dridex بسیار کاهش یافته بود و تعداد حملات پیامهای اسپم این تروجان از میلیونها پیام به چندصد پیام رسیده بود که خبر از توقف تقریبی این حملات میداد. از ابتدای سال 2016، گروه Dridex Gang شروع به ارسال یک باجافزار به نام Locky به همراه تروجان خود کرده بودند. بسیاری از این پیامهای اسپم به سادگی قابل شناسایی بودند. تا حدود سه هفته پیش، بدافزارهای Locky در قالب یک فایل Zip حاوی فایلهای JavaScript مخرب ارسال میشدند. از سوی دیگر، Dridex به شکل فایل پروندهی آفیس به همراه اسکریپتهای ماکروی مخرب برای کاربران فرستاده میشدند.

با افزایش فعالیت Locky و پس از توقف باتنت Necrus به عنوان توزیعکنندهی عمدهی Locky و Dritex، اتفاق جدیدی افتاد. اسپمهای Locky شروع به استفاده از بدافزار ماکرو (پروندههای آفیس با اسکریپهای ماکرو) کردند در حالی که ارسال اسپمهای Dridex تقریباً متوقف شد.

حالا متخصصات امنیتی Proofpoint ادعا میکنند در مدت این توقف تقریبی، Dridex Gang عملکرد خود را تغییر دادهاند و شروع به فرستادن اسپمهای کوچکتری کردهاند. حالا در عوض فرستادن ایمیلها به کاربران اتفاقی، این پیامها شرکتها را هدف قرار میدهند. ظاهراً گروه سازندهی بدافزار تصمیم گرفتهاند به کارمندان و افرادی که به اطلاعات باارزشتر دسترسی دارند حمله کنند و با تروجانهایی با قابلیت فیشینگ کارتهای اعتباری، انواع اطلاعات اقتصادی قربانیان را به سرقت میبرند.

ProofPoint میگوید نسخهی جدید تروجان Dridex از فرایندهای پرداخت و انتقال پول، Posها و اپلیکیشنهای مدیریت از راه دور برای عملکرد مخرب خود استفاده میکند. بسیاری از حملات در کشور سوئیس و روی مؤسسات اقتصادی متمرکز شدهاند که نشان میدهد این گروه به حسابهای دارای مبالغ بیشتر علاقهمند شدهاند. البته تمام اهداف در سوئیس قرار ندارند و در کشورهای دیگر هم حملات Dridex انجام شده است.

به نظر میرسد گروه سازندهی Dridex در حال آزمایش بدافزار جدید خود هستند و با نتیجهی مثبت حملات اولیه، باید شاهد حملات گستردهتر از این نوع باشیم. بر اساس اطلاعات Proofpoint این بار گروه از کیت نفوذ نوترینو برای به مقصد رساندن تروجان بانکی خود استفاده کردهاند. این کیت هم مانند حملات قبلی، سوئیس و انگلستان را به عنوان اهداف اصلی خود انتخاب کردهاند. ضمن اینکه Locky نیز به طور همزمان در حال گسترش است و طبق گزارش FireEye، اخیراً حملاتی به قصد بخشهای سلامت انجام دادهاند.

منبع: SoftPedia

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت