به تازگی گروهی از محققان امنیتی در دانشگاهی در آلمان موفق به تولید بدافزار آزمایشی شدهاند که میتواند بدون نیاز به روشن بودن دستگاه، روی آن اجرا شده و اهداف تعریف شده خود را دنبال کند.

خاموش کردن دستگاه و سیستم آخرین راهکاری است که مهندسان امنیت برای جلوگیری از گسترش ویروس یا بدافزار پیشنهاد میکنند. اما به نظر در نسل جدید بدافزارها نیز این راهکار کارساز نخواهد بود.

مهندسان و کارشناسان امنیتی در دانشگاه فنی دارمشتات آلمان بدافزار بیسیمی تولید کردهاند که روند جالبی را برای انجام کار خود طی میکند. این بدافزار به نحوی طراحی شده که در وهله اول روی یک تراشه بلوتوث بارگذاری میشود و با استفاده از منابع سیستمی، میتواند حتی روی دستگاهی (نمونه آیفون) که در نظر گرفته شده، کار خود را انجام دهد. این طرح به خوبی نشان میدهد که حتی دستگاههایی که به صورت ظاهری خاموش شده باشند نیز نمیتوانند به صورت کامل از حمله بدافزارها، مصون بمانند.

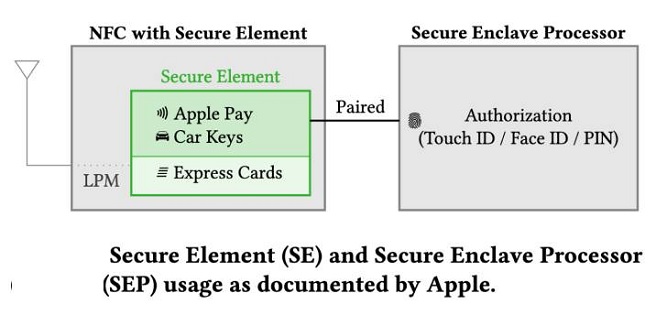

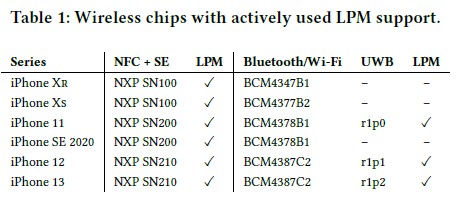

از دید فنی، علت اینکه بدافزار مورد بحث توانسته بدون روشن بودن دستگاه، مسیر خود را دنبال کند آن است که اپل روی دستگاه خود حالتی به نام LPM یا حالت کم مصرف را فعال کرده که برخی از تراشههای وایرلس دستگاه را حتی پس از خاموش شدن نیز، فعال نگه میدارد.

در حالیکه مهندسان کوپرتینویی در اپل، این قابلیت را یک موهبت و برگ برنده برای دستگاههای خود دانسته و آن را کمکی در یافتن دستگاههای مفقود شده میدانند، محققان از این ویژگی برای نفوذ به دستگاه استفاده کردهاند. برای آن دسته از کاربران که با LPM آشنایی کمتری دارند باید گفت که این قابلیت به دستگاه کمک میکند زمانی که مفقود شده باشد، موقعیت خود را برای دستگاههای اپلی پیرامون خود ارسال کند تا بتوان از طریق نرمافزار Find My، محل آن را پیدا کرده و حتی بتوان سارق را دستگیر کرد.

یکی دیگر از ویژگیهای LPM آن است که به کاربر کمک میکند عملیات احراز هویت با گوشی که تحت کارتهای اعتباری سریع تعریف شدهاند را بدون نیاز به موجود بودن شارژ گوشی برای روشن شدن دستگاه، انجام دهد. این ویژگی به صورت خاص برای امکانات احراز هویت یا به مانند بلیط در پایانههای حمل و نقل عمل میکند.

اما همانطور که عنوان شد، با وجود قابلیتهای مثبت موجود در LPM فرصتی عالی برای هکرها فراهم می کند که انگیزه دارند از یک قابلیت مثبت برای اهداف منفی خود بهره برداری کنند. تراشههای بلوتوث و UWB در یک آیفون بهصورت سختافزاری به تراشه NFC متصل میشوند و واحد مدیریت انرژی دستگاه نیز این عناصر را روشن نگه میدارد. این بدان معناست که بخشهایی از LPM مانند ردیابی موقعیت مکانی، کارتهای اعتباری، و گذرنامههای حمل و نقل شخصی - که عملاً به منابع مذکور متصلاند همچنان برای حمله باز میمانند و هکرها از این طریق میتوانند به دستگاه آیفون کاربر نفوذ کنند.

البته برخی از افراد فعال در حوزه رسانه نیز پیش از این، وجود قابلیت روشن نگه داشتن بخشی از سیستم به کمک LPM را به عنوان فرصتی برای نفوذ هکرها مطرح کرده و نگرانی خود را بابت آنها اعلام نموده بودند. در نظر داشته باشید، همانطور که عنوان شد به دلیل اتصال داخلی سختافزاری بخشهای فعال در LPM، عملاً امکان اجرای یک پچ امنیتی نرمافزاری برای بستن این راه نفوذ وجود ندارد.

در نتیجه، در آیفون های مدرن، دیگر نمیتوان به خاموش شدن تراشههای بی سیم پس از خاموش شدن اعتماد کرد. این شرایط می تواند فرصتی برای مهاجمان فراهم کند تا شبکه Find My آیفون را غیرفعال کنند و دستگاه را بدزدند یا حتی از حالت Express Mode برای سرقت دارایی های مالی یا فیزیکی کاربر استفاده کنند.

شایان ذکر است که محققان آلمانی از یک آیفون جیلبریک برای انجام آزمایش مذکور استفاده کردهاند. این بدان معنی است که بعید است که کاربر معمولی آیفون، حملهای مانند آنچه در این پژوهش شبیه سازی شده را تجربه کند؛ اما این بدان معنا نیست که ویژگی های LPM دائماً در حال اجرا، در برابر دستکاری نفوذ ناپذیر باشد. اگر عناصر مرتبط با LPM اپل توسط بخشهای فریموری محافظت نشوند، آسیبپذیر هستند، چه آیفونی که مورد هدف قرار گرفته جیلبریک باشد، چه نباشد.

در انتها باید به این نکته نیز اشاره کرد که مشروح تحقیقات این گروه آلمانی به اپل اعلام شده ولی تیم امنیتی این شرکت تا به این لحظه واکنش یا بازخوردی نسبت به این موضوع منتشر یا اعلام نکرده است.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت