همانطور که میدانید کاربران گوشیهای اندرویدی همواره از امنیت سیستمعامل گوشی خود شاکی بوده و از سیاستهای امنیتی پلیاستور راضی نبودهاند. اما اخیراً گوگل چند روز پس از معرفی گوشیهای پیکسل 5 و پیکسل 4a خود، طرح امنیتی جدیدی به نام APVI تعریف کرده که ضعفهای امنیتی ناشی از اپلیکیشنهای پیشفرض سازندگان گوشی را هدف قرار میدهد.

اگر شما هم یکی از کاربران گوشیهای اندرویدی باشید، میدانید که سازندگان این گوشیها تعداد بسیار زیادی برنامهی پیشفرض یا همان Bloatware را در محصولات خود نصب میکنند. تعداد زیادی از این اپلیکیشنها حتی غیر قابل حذف بوده و فقط حافظهی گوشی کاربر را اشغال میکنند. چند روز پیش اتحادیهی اروپا نصب این اپلیکیشنها توسط OEMها را ممنوع کرده و امروز گوگل نیز طرح خود برای افشا و برطرف کردن حفرههای امنیتی این اپلیکیشنها را مطرح کرد.

این برنامه که «طرح آسیبپذیری شرکای اندرویدی» یا APVI نام گرفته، قرار است حفرههای امنیتی و ضعفهایی که اپلیکیشنهای تولیدکنندگان موبایلها ایجاد میکنند را برطرف کند.

Google پیش از این طرح نیز طرحهای امنیتی دیگری داشت که به محققین و توسعهدهندگان اجازه میداد هرگونه حفرهی امنیتی موجود در اپلیکیشنها یا سیستمعامل اندروید را گزارش دهند.

برای مثال توسعهدهندگان میتوانند آسیبپذیریهای موجود در کد اندروید را در «برنامه پاداشهای امنیتی اندروید» (ASR) گزارش دهند یا مشکلاتی که در اپلیکیشنهای اندرویدی شرکتهای ثالث مشاهده میکنند را نیز به «برنامه پاداشهای امنیتی پِلِی» (ASR) ارسال کنند. اما تاکنون مشکلات امنیتی اپلیکیشنهایی که توسط سازندگان (OEMها) بهصورت پیشفرض در محصولات اندرویدی قرار میگیرند، قابل گزارش نبود و بههمین دلیل گوگل بهتازگی سیاستهای APVI را معرفی کرده است.

گوگل مدعی شد طرح آسیبپذیری شرکای اندرویدی یا همان APVI با استانداردهای ISO/IEC 29147:2018 که مربوط به پروتکلهایی در فناوری اطلاعات، تکنیکهای امنیتی و افشای آسیبپذیریها است، همراستا بوده و از راهکارهای آنها پیروی میکند.

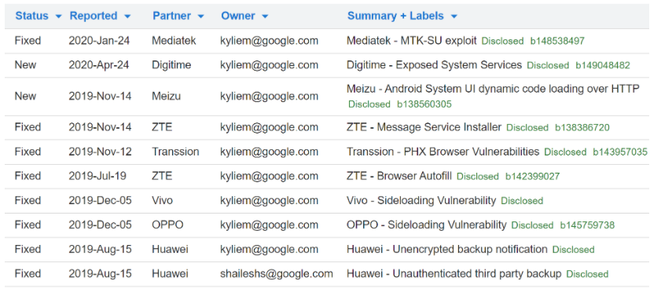

گوگل همچنین عنوان کرد این طرح (APVI) مربوط به کدهایی در دستگاههای اندرویدی است که توسط گوگل سرویسدهی و کنترل نمیشود. APVI همین حالا نیز مشکلات امنیتی بسیاری چون لو رفتن اطلاعات شخصی کاربر، ایجاد بکآپهای ناامن و اجرای کدهای مخرب در کرنل را برطرف کرده و توانسته امنیت دستگاههای اندرویدی را بهشدت افزایش دهد.

برای مثال اخیراً گوگل در آپدیت یکی از اپلیکیشنهای پیشفرض شرکتهای ثالث، حفرهی امنیتی پیدا کرد که اجازهی دسترسی به APIهای (رابط برنامهنویسی اپلیکیشنها) حساس را صادر میکند و با سوء استفاده از آن، مهاجم میتواند سطح دسترسی اپلیکیشنهای گوشی را تغییر داده و نرمافزارهای موبایل را فعال یا غیر فعال کند.

لازم به ذکر است که این کد آسیب پذیر تا چندی پیش در گوشیهای تولیدی بسیاری از سازندگان موبایل استفاده میشد. اما اکنون گوگل OEMهای مربوطه را از این حفرهی امنیتی باخبر ساخته و برای حل آن نیز راهکارهایی ارائه کرده است.

افزون بر این کد، Google یک حفرهی امنیتی بسیار خطرناک در یکی از مرورگرهای محبوب که بهصورت پیشفرض روی دستگاههای اندرویدی زیادی نصب است، پیدا کرده که پسوردهای ذخیره شدهی کاربر را در اختیار وبسایتهای مخرب قرار میدهد.

جالب است بدانید که شما کاربران عزیز نیز میتوانید برای مشاهدهی باگها و حفرههای امنیتی جدید یافت شده در اپلیکیشنهای پیشفرض گوشیها به این لینک مراجعه کرده و از تمام جزئیات آنها باخبر شوید.

به نظر شما کدامیک از سازندگان بزرگ گوشی بیشترین حجم از Bloatware را در محصولات خود قرار میدهد؟

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت