قابلیتی که در سال 1997 و با تراشه های مبتنی بر معماری رایج x86 معرفی شد، اکنون می تواند از سوی خرابکاران و نفوذگران به منظور نصب بدافزار های مقیم در سطح firmware مورد سوء استفاده قرار گیرد، حتی می توان از طریق این آسیب پذیری سخت افزار های سیستم را کنترل و نابود کرد.

18 سال پیش قابلیت System Management Mode یا به اختصار SMM معرفی شد که در عمیق ترین سطح از معماری x86 کار می کند و با رخنه به آن؛ به هر نفوذگری این امکان را می بخشد به گستره بسیار عظیمی از سیستم های جهان دست یابد. SMM حالت عملیاتی در پردازنده های مبتنی بر معماری x86 می باشد که با ورود به آن، تمامی دستورات در حال اجرا توسط پردازنده، از جمله سیستم عامل به حالت تعلیق در می آید و کدهای ورودی با اولویت بالایی اجرا می شوند. آقای کریستوفر دوماس، متخصص امنیت کامپیوتر از انستیتو Battelle Memorial این آسیب پذیری را یافته و آن را بر روی پردازنده های x86 اینتل با موفقیت آزمایش کرده است. با این حال از آنجایی که پردازنده های AMD نیز از همین معماری استفاده می کنند؛ از نظر تئوری احتمالاً آنها نیز آسیب پذیر باشند.

آقای دوماس اظهار داشته که 40 سال تحول تراشه های x86 باعث به فراموشی سپردن راه های نفوذ قدیمی و درب پشتی های امنیتی این معماری شده است. برای درک بهتر این آسیب پذیری، به تشریح سطح دسترسی در معماری مذکور می پردازیم.

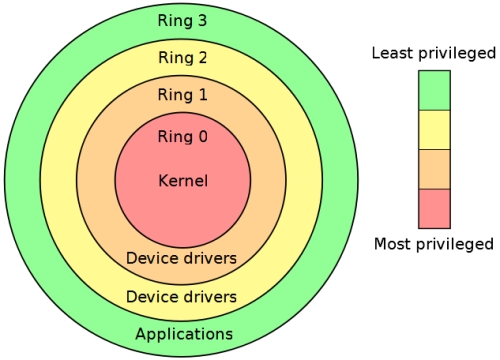

معماری x86 از نظر مجوزهای اجرای دستورات به ring یا حلقه هایی تقسیم می شود. حلقه 3 برای حداقل دسترسی و حلقه صفر برای بیشترین دسترسی در نظر گرفته شده است. همگام با تحول این معماری، نیاز به سطح های عمیق تر نیز به وجود آمد و مکانیزم های تفکیک دسترسی بیشتری توسعه داده شدند و سطح مطلق صفر به سطح های بیشتری با مجوزهای بالاتری تفکیک شد که بصورت منفی (-) نام گذاری شده اند. با سطح 1- که به عنوان hypervisor شناخته می شود، می توان سطح صفر را کنترل کرد، از این رو سطح 1- مجوزهای موثرتری نسبت به سطح صفر دارد. سطح 2- یا همان SMM موضوع بحث، به عنوان با نفوذ ترین و قدرتمندترین سطح، دسترسی نامحدود و بی حد و مرزی به منابع سخت افزاری دارد و در بسیاری مواقع حتی می تواند از سد فناوری Trusted Execution نیز بگذرد. بنابراین از نظر مجوزهای اجرایی، بالاترین سطح دسترسی را در پردازنده های امروزی داراست. به دلیل پتانسیل بلقوه برای سوء استفاده، SMM از طریق مکانیزم های امنیتی متعددی حفاظت می شود. با این حال پیچیدگی های این معماری، مانع از تفکیک ساده سطوح مجوز در حلقه های بالاتر می شود و می توان مکانیزم های امنیتی SMM را از طریق پیکربندی زیرکانه قابلیت های دور از انتظار این معماری، دور زد.

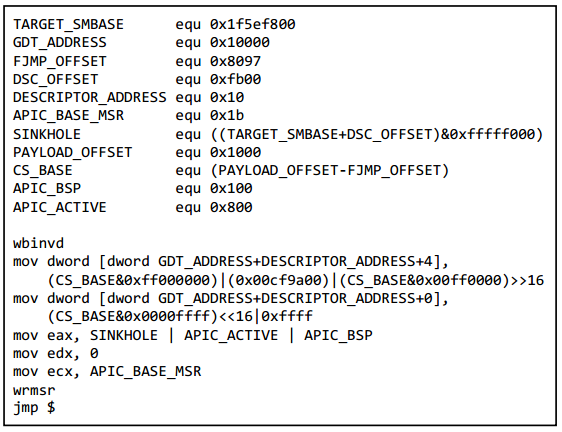

بدین سان نفوذگرها راهی برای کنترل سیستم های مبتنی بر تراشه های x86 دارند که در پایین ترین سطح سخت افزار صورت می گیرد. در پژوهش خود، آقای داماس موفق به انتقال کد از سطح صفر به 2- شده است که امکان اجرای دستورات با مجوزهای سطح هسته SMM را فراهم می کند. این نفوذ می بایست از طریق مکانیزم های امنیتی متعدد معماری x86 ناکام می ماند که ناتوان بوده اند. وی در پژوهش خود موفق به نصب rootkit در firmware سیستم شده است که امکان نصب بدافزارهای مقیم و با دسترسی نامحدود را ممکن می کند.

از آنجایی که مکانیزم های امنیتی نظیر SecureBoot خود مبتنی بر SMM هستند، اگر بدافزاری در (UEFI (BIOS مقیم شود، بدون پاک سازی تراشه و یا بروزرسانی firmware اصلاح شده آن، قابل حذف نخواهد بود و آنتی ویروس ها کاملاً ناکارآمد خواهند بود.

با اینکه این آسیب پذیری بسیار خطرناک و تقریباً بی نظیر است، خوشبختانه خرابکارها و نفوذگران به سادگی قادر به بکارگیری آن نیستند و ضرورت دسترسی به مجوزهای دیگر، باعث پیچیدگی آن می شود. بنابراین بدافزارنویسان معمولی توانایی بکارگیری آن را نخواهد داشت. به منظور بکارگیری این آسیب پذیری، نخست می بایست بدافزار اولیه ای سیستم را آلوده و از طریق پیچیدگی های بسیار بالایی، تراشه سیستم را به کنترل خود درآورد. از این رو تنها بدافزار نویسان زبده می توانند از آن بهره گیرند و شانس سوء استفاده از آن کمتر می شود.

به گفته آقای دوماس، حدود 100 میلیون کامپیوتر در جهان در معرض تهدید جدی قرار دارند. البته وی کمپانی اینتل را پیش از اعلام عمومی، نسبت به این آسیب پذیری آگاه ساخته است و جدیدترین نسل از تراشه های این کمپانی مصون هستند و انتظار می رود که وصله های امنیتی برای دیگر مدل های پیشین نیز ارائه شود.

منبع: softpedia

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت