سال گذشته خبرگزاری بلومبرگ با انتشار گزارشی ادعا کرد هکرهای وابسته به حکومت چین بر روی مادربردهای صادراتی SuperMicro تراشه جاسوسی نصب کردهاند. هرچند بعداً تحقیقات به اثبات این ادعا نینجامید، اما حالا یک پژوهشگر امنیتی نشان داده برای این کار تنها به سرمایه 200 دلاری نیاز است.

اگر به یاد داشته باشید، بلومبرگ مدعی شده بود مادربردهای سرور SuperMicro پس از تولید به طور پنهانی به یک تراشه کوچک آلوده شدهاند که به دولت چین امکان جاسوسی از مشتریانی چون آمازون و اپل را میداد. تراشه مورد بحث کوچکتر از یک دانه برنج عنوان شده بود و بعید به نظر میرسد کسی متوجه وجود آن شود. البته بعدتر SuperMicro این ادعا را رد کرد.

بلومبرگ ادعا کرده بود در مادربردهای سرور Supermicro یک تراشه بسیار کوچک یافت شده که ارتباطی با طراحی خود مادربرد ندارد و توسط اشخاص دیگری به طرز ماهرانهای به این مادربردها اضافه شده است. گفته میشد این تراشه کمی بزرگتر از یک دانه برنج است.

ادعا شده بود بررسیها نشان داده این تراشه به عنوان یک درب پشتی عمل میکند و به هکرها که هویت آنها مشخص نیست، امکان شنود شبکههای متصل به آن مادربرد و دستکاری دادهها میدهد. هرچند هیچ گونه مستنداتی ارائه نشد، اما بلومبرگ در گزارش خود ادعا کرده بوده اضافه کردن تراشه جاسوسی کار دولت چین بوده و بدون اطلاع Supermicro در کارخانههای تولید متعلق به سازندگان ثالث که مادربردهای این برند را تولید میکنند انجام شده است.

هرچند SuperMicro وجود تراشه جاسوسی در مادربردهای خود را تکذیب کرد، اما می دانیم آژانسهای جاسوسی چون NSA قادر هستند در محصولات مختلف تراشه جاسوسی تعبیه کنند. در صورتی که فکر میکنید این ادعا بیشتر تخیلی به نظر میرسد، بد نیست بدانید یک پژوهشگر امنیتی به نام Monta Elkins با صرف تنها 200 دلار، موفق به انجام این کار شده است. Elkins یک هیتر لحیم کاری 150 دلاری و یک میکروسکوپ 40 دلاری تهیه کرده است.

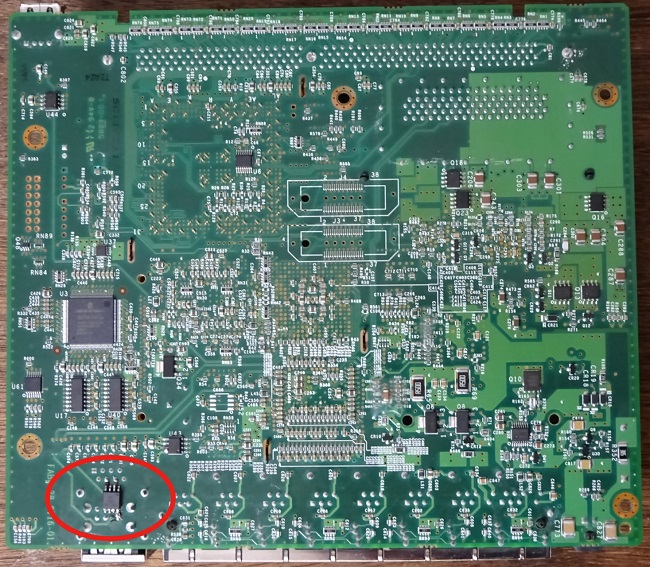

Elkins با استفاده از تجهیزات یاد شده، یک تراشه 2 دلاری ATtiny85 که مساحت آن تنها 5 میلی متر است، را به گونهای بر روی یک بُرد نصب کرده که بعید است به آسانی کسی متوجه وجود آن شود. حتی Elkins میگوید میتوانسته این تراشه را به طرز بسیار ماهرانهای تعبیه کند که کسی متوجه وجود آن نشود اما چون هدف او آگاهی بخشی است، ضروری برای انجام این کار وجود نداشته است.

مطمئناً یک تراشه خام به تنهایی نمیتواند کاری خاص انجام دهد، به همین دلیل Elkins آن را به گونهای برنامه ریزی کرده تا پس از نصب بر روی بُرد فایروال Cisco ASA 5505، قابلیت بازیابی کلمه عبور آن را فعال میکند که در نهایت از طریق شبکه میتواند به تنظیمات آن دست پیدا کرد. حمله کننده احتمالی قادر به شنود شبکه و حتی به سرقت بردن اطلاعات خواهد بود.

هرچند این موضوع لزوماً درستی گزارش بلومبرگ را تأیید نمیکند، اما نشان میدهد آژانسهای اطلاعاتی و جاسوسی که به منابع مالی و انسانی گسترده دسترسی دارند، میتوانند این کار را در نهایت ظرافت انجام بدهند و حتی تراشههای بسیار کوچک برای آن تولید کنند. Elkins به زودی در خلال یک کنفرانس امنیتی، جزئیات کامل یافتههای خود را به اشتراک میگذارد.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت