گروه امنیتی Eclypsium اخیراً یک آسیبپذیری جدید در یکی از عناصر حیاتی فرآیند «بوت امن» (Secure Boot) کشف نموده و منتشر کرده است. این حفرهی امنیتی که BootHole نام دارد به مهاجم اجازه میدهد، فرآیند بارگذاری بوت (Boot Loading) که قبل از بالا آمدن سیستمعامل اجرا میشود را دستکاری کند.

این فرآیند وابسته به عناصری بهنام بوتلودر است که با بارگذاری فریمور روی سختافزارهای مربوط، باعث اجرای سیستمعامل میشود. BootHole در اصل، یک آسیبپذیری در بوتلودر GRUB2 که یکی از رایجترین عناصر بوتلودرهای امروزی بوده، میباشد. GRUB2 در بسیاری از سیستمعاملهای کنونی از قبیل لینوکس، macOS و ویندوز استفاده میشود.

روش کار BootHole

این حفرهی امنیتی در اوایل سال جاری توسط تیم امنیتی Eclypsuim کشف شده بود، اما جزئیات کامل در مورد آن امروز منتشر شد. محققین میگویند BootHole به مهاجم اجازه میدهد عناصر GRUB2 را دستکاری کرده و هنگام فرآیند بارگذاری بوت، کدهای مخرب خود را اجرا کند. در نتیجه این حفرهی امنیتی به هکرها اجازه میدهد کدی را در سیستمعامل قرار دهند که کنترل کامل سیستمعامل را بهدست میگیرد.

قسمت دلهرهآور ماجرا این است که این نوع حفرههای امنیتی حتی با نصب دوبارهی سیستمعامل هم از بین نمیروند؛ اینگونه بدافزارها که Bootkit نام دارند، در حافظهی مادربرد سیستم و درون بوتلودرها ایجاد شده و بههمین دلیل حتی از پاک کردن کامل سیستمعامل و نصب دوبارهی آن نیز جان سالم بهدر میبرند.

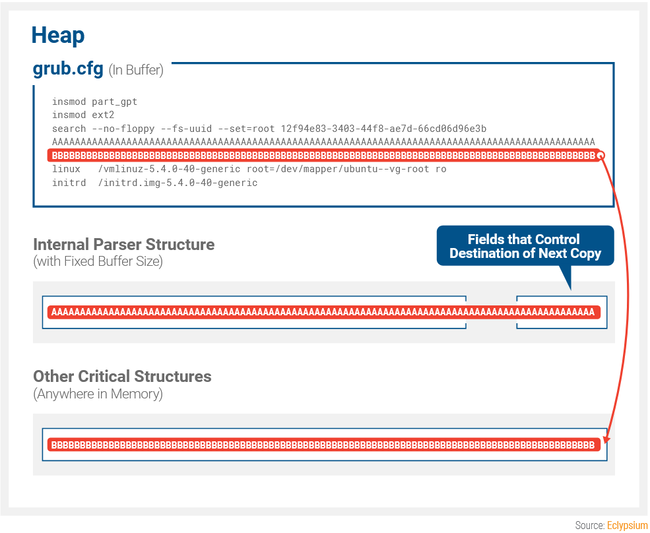

طبق جزئیات دقیق ارائه شده توسط Eclypsium، BootHole در قسمتی جدا از GRUB2 و درون فایل پیکربندی grub.cfg یافت میشوند و هکر میتواند با تغییر مقادیر موجود در این فایل، حین خواندن این فایل در زمان بوت سیستمعامل، باعث سرریز شدن (Overflow) بافرِ درون GRUB2 شده و این عمل با هر بار اجرا شدن سیستمعامل تکرار میشود. تصویر زیر بهصورت واضحتر این فرآیند را به شما نشان میدهد.

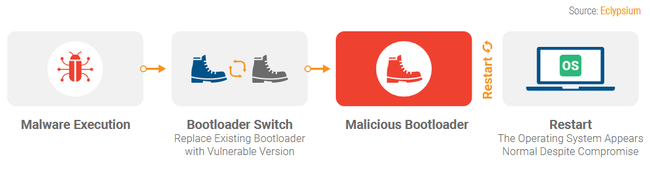

محققین Eclypsium بر این باورند که با استفاده از این حفرهی امنیتی افزون بر دستکاری بوتلودر، حتی میتوان بهطور کامل بوتلودر اصلی را با یک بوتلودر مخرب جایگزین کرد.

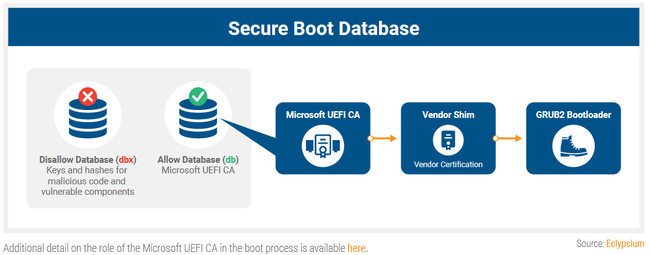

اما مشکل بزرگتری که توسط BootHole ایجاد میشود، ناامن شدن «بوت امن» (Secure Boot) سیستمعاملهاست؛ پژوهشگران اعلام کردند BootHole حتی زمانیکه سرورها یا ایستگاههای کاری در حالت بوت امن قرار گرفتهاند هم به کار خود ادامه میدهد.

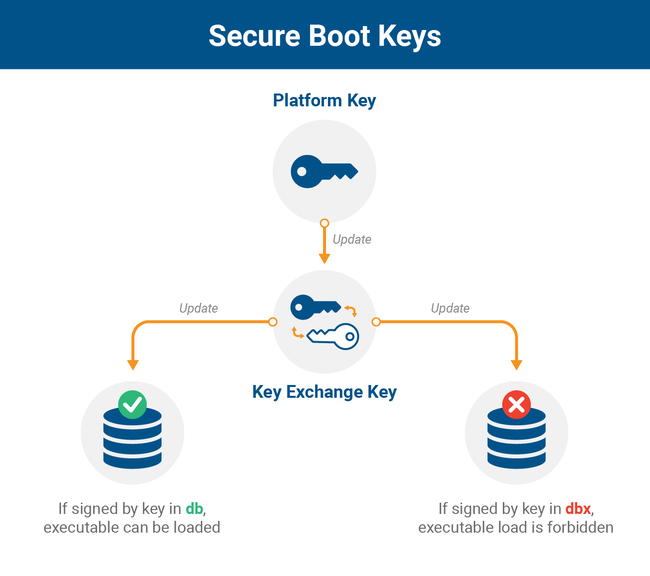

بوت امن، فرآیندی است که در آن سیستم شما از آزمونهای رمزگذاری شده استفاده میکند تا مطمئن شود فرآیند بوت حتماً فریمورهای سالم را بارگذاری میکند. اما چون در برخی سیستمعاملها، فرآیند بوت امن هم صحت فایل grub.cfg را چک نمیکند، این حفرهی امنیتی حتی در بوت امن سیستم هم کار خود را ادامه میدهد.

البته ضعفهایی هم برای این نوع حمله گزارش شده است؛ برای مثال پژوهشگران Eclypsium مدعی شدند هکر برای دستکاری فایل grub.cfg نیاز به دسترسی سرپرست (Administrator) دارد. این امر ممکن است یک محدودیت بهنظر برسد، اما همانطور که میدانید سیستمعاملهای کنونی و بهخصوص ویندوز پر از باگهای امنیتی هستند و برای یک هکر کارکشته گذر از این محدودیت کار بسیار پیشپاافتادهای خواهد بود.

پچهای امنیتی پیش رو

تا کنون حدود یک ماه است که Eclypsium مشغول به آگاهسازی تمام اکوسیستمهای نرمافزاری و سختافزاری در مورد این آسیبپذیری است. این شرکت بر این باور است که تمام توزیعهای سیستمعامل لینوکس در مقابل این حفره آسیبپذیر بوده و علاوه بر آن تمام سیستمهایی که از فرآیند بوت امن و UEFI CA مایکروسافت استفاده میکنند هم در خطر هک هستند.

در نتیجه، اکثر سیستمهای حال حاضر از سرورها و ورکاستیشنها گرفته تا دسکتاپها و لپتاپها و همچنین بسیاری از سیستمهای اینترنت اشیا بر پایهی لینوکس، در خطر بوده و انتظار میرود در روزهای آتی تمام شرکتهای IT جهان پچهای امنیتی خود را برای مقابله با BootHole به کاربران ارائه دهند.

BootHole با کد CVE-2020-10713 شناخته میشود، پس در توضیحات بروزرسانی بعدی سیستمعامل خود حتماً بهدنبال این کد گشته و در اسرع وقت پچ امنیتی لازم برای این آسیبپذیری را دانلود کرده و نصب کنید.

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت