پژوهشگرهایی از دانشگاههای فنلاند و کوبا یک نقص امنیتی (آسیب پذیری) جدید در پردازندههای اینتل و احتمالاً AMD شناسایی و با موفقیت آن را اکسپولیت کردهاند. نقص امنیتی جدید که PortSmash نام گرفته، در دسته حملات Side-channel قرار میگیرد و مرتبط با قابلیت Multi threading پردازندههای مدرن است، با این حال هیچ شباهتی به Spectre ،Meltdown و Foreshadow ندارد.

هم اکنون کُد اثبات مفهومی حملات مبتنی بر PortSmash بر روی GitHub در دسترس است و اجرا پذیری حمله بر روی پردازندههای Skylake و Kaby Lake اینتل را نشان میدهد. کُد یاد شده صرفاً OpenSSL را هدف میگیرد و انتشار آن خطری را متوجه کاربران نمیکند، چراکه OpenSSL در نسخه 1.1.1 در برابر آن ایمن شده است. پژوهشگرها از احتمال بالقوه آسیب پذیر بودن سایر ریزمعماری های دارای قابلیت Multi threading، به ویژه AMD Ryzen گفتهاند. همانطور که می دانید قابلیت Multi threading در پردازندههای اینتل به عنوان Hyper-threading و در پردازندههای AMD به عنوان SMT شناخته میشود.

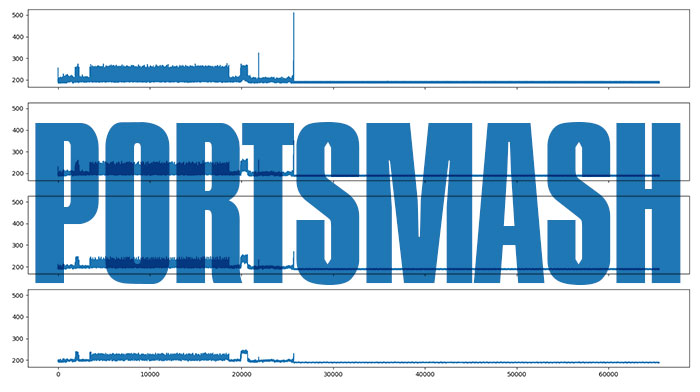

با اینکه از نظر فنی PortSmash نیز همانند Spectre ،Meltdown و Foreshadow در دسته حملات کانال کناری یا Side-channel قرار میگیرد، اما پژوهشگرها می گویند هیچ شباهتی با آنها ندارد و ایمن بودن یک سیستم در برابر آسیب پذیری هایی چون Meltdown و Spectre به معنای مصون بودن در برابر PortSmash نیست. به گفته این پژوهشگرها حملات مبتنی بر آسیب پذیری PortSmash با حافظه کش یا حافظه رم سر و کار ندارد و به قابلیت Hyper-threading مربوط میشود. بر اساس اطلاعات منتشر شده، نقص امنیتی PortSmash در مشترک بودن موتور اجرایی در ریزمعماری های SMT نهفته است که دو Thread توسط یک هسته مشترک اجرا میشود. آسیب پذیری مورد بحث این امکان را به Thread اجرایی کدهای مخرب میدهد تا از طریق مداخله و تکنیکهایی چون سنجش زمانی، اطلاعات Thread کناری اجرا شده توسط همان هسته پردازشی را استخراج کنند.

بر پایه اطلاعات منتشر شده اجرای حملات PortSmash بی نیاز از دسترسی داشتن به مجوزهای سیستم است، پژوهشگران نه تنها توصیه به غیر فعال کردن قابلیت SMT کردهاند، بلکه امیدوار هستند یافتههای آنها به کنار گذاشته شدن این فناوری در پردازندههای آتی کمک کند.

خوشبختانه یافتههای این پژوهشگران پیش از علنی شدن در اختیار سازندگانی چون اینتل قرار گرفته است و اینتل رسماً اعلام کرده تا 1 نوامبر 2018 وصله امنیتی برای PortSmash آماده خواهد بود، بنابراین میبایست همین حالا این وصله آماده باشد؛ هرچند که هنوز خبری از انتشار آن نیست. اینتل پنهان نکرده به اعتقاد آنها PortSmash صرفاً به پردازندههای ساخت این کمپانی محدود نمیشود.

پژوهشگران برای اثبات آسیب پذیری PortSmash و عملی بودن اکسپولیت آن یک کلید رمزنگاری را از یک سرور TLS به سرقت برده اند که مهلک بودن این دست حملات و خطر بالقوه آنها را می رساند.

شاید جالب باشد که بدانید با گذشت نزدیک به دو روز از علنی شدن وجود نقص امنیتی PortSmash در پردازندههای اینتل، هنوز هیچ یک از رسانههای مشهور سخت افزار چون TechPowerUp ،Guru3D و AnandTech به این خبر نپرداختهاند، چراکه آنها باید در هماهنگی با این کمپانی عمل کنند و روایت مطلوب اینتل از این ماجرا را بازتاب دهند.

![این دستگاه قاتل هارد دیسک شما است [تماشا کنید] DiskMantler نابودی هارد دیسک](/fa/modules/mod_raxo_related_articles/tools/tb.php?src=%2Ffa%2Fimages%2F1403%2F06%2F1%2F7%2Fhard-drive-destroyer.jpg&w=380&h=213&zc=1)

نظر خود را اضافه کنید.

برای ارسال نظر وارد شوید

ارسال نظر بدون عضویت در سایت